Partager la publication "Dvmap : le premier malware Android à injecter du code"

En avril 2017, nous avons commencé à observer de nouveaux logiciels malveillants se propager via le Google Play Store. Contrairement à d’autres logiciels malveillants d’enracinement, ce Trojan installe non seulement ses modules dans le système, mais injecte également un code malveillant dans les librairies de l’environnement d’exécution du système. Les produits de Kaspersky Lab ont détecté le malware comme Trojan.AndroidOS.Dvmap.a.

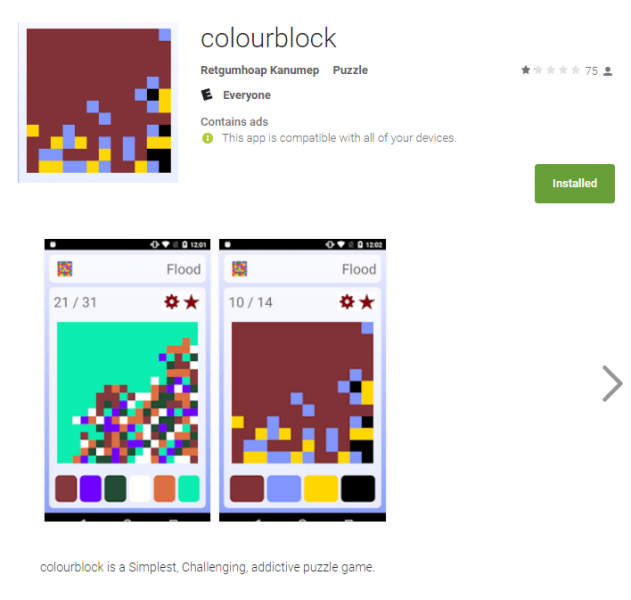

Un puissant trojan Android avec de nouvelles fonctionnalités d’injection de code qui se cachait dans un jeu distribué via le Google Play Store avant son retrait récent. Le trojan Dvmap installe ses modules malveillants tout en injectant un code hostile dans les librairies de l’environnement d’exécution du système. Mais Dvmap a plus d’un tour dans son sac. Une fois l’installation réussie, le malware supprime l’accès root pour afin d’éviter la détection.

Dvmap : le logiciel malveillant qui contourne les sécurités du Google Play Store

« L’introduction de la capacité d’injection de code est un nouveau développement dangereux dans les logiciels malveillants pour mobiles », selon Kaspersky Lab. « Puisque l’approche peut être utilisée pour exécuter des modules malveillants, même si l’accès racine a été supprimé, toutes les solutions de sécurité et les applications bancaires dotées des fonctions de détection de la racine, installées après l’infection ne détecteront pas la présence du logiciel malveillant en question ».

Le trojan a été téléchargé depuis Google Play plus de 50 000 fois depuis mars, selon les chercheurs en sécurité de l’entreprise antivirus russe. Kaspersky Lab a rapporté l’existence du cheval de Troie à Google, qui a supprimé le logiciel malveillant de son Store.

Dvmap s’est propagé sous la forme d’un jeu de puzzle simple et addictif appelé colourblock, publié sous le nom de « Retgumhoap Kanumep ». Les développeurs ont contourné les contrôles de sécurité du Google Play Store en ajoutant une application « clean » en fin mars. Ils ont ensuite mis à jour l’application avec une version malveillante cette fois-ci pendant un court laps de temps avant de remettre à nouveau une autre version clean. Ils ont fait cela au moins 5 fois entre le 18 avril et le 15 mai.

Que pensez-vous de ce malware ? Dites-le nous en commentaire.